![]() En el vasto y dinámico paisaje de la seguridad informática, la capacidad para entender y evaluar los sistemas en red es una habilidad esencial. En esta búsqueda interminable por comprender los entornos digitales, nos encontramos con una herramienta invaluable: Nmap.

En el vasto y dinámico paisaje de la seguridad informática, la capacidad para entender y evaluar los sistemas en red es una habilidad esencial. En esta búsqueda interminable por comprender los entornos digitales, nos encontramos con una herramienta invaluable: Nmap.

![]() Nmap, o Network Mapper, es mucho más que una simple herramienta de escaneo de puertos. Es un compendio de funcionalidades diseñadas para explorar, mapear y evaluar redes de manera precisa y eficiente. Desde su concepción en los albores del siglo XXI, Nmap ha evolucionado hasta convertirse en el estándar de oro para los profesionales de seguridad, investigadores de vulnerabilidades y administradores de sistemas por igual.

Nmap, o Network Mapper, es mucho más que una simple herramienta de escaneo de puertos. Es un compendio de funcionalidades diseñadas para explorar, mapear y evaluar redes de manera precisa y eficiente. Desde su concepción en los albores del siglo XXI, Nmap ha evolucionado hasta convertirse en el estándar de oro para los profesionales de seguridad, investigadores de vulnerabilidades y administradores de sistemas por igual.

![]() En este viaje, nos aventuraremos en las profundidades de las capacidades principales de Nmap. Desde su capacidad para detectar hosts activos en una red hasta su habilidad para identificar servicios y versiones específicas de software en esos hosts, Nmap se erige como un faro en la oscuridad de la incertidumbre digital.

En este viaje, nos aventuraremos en las profundidades de las capacidades principales de Nmap. Desde su capacidad para detectar hosts activos en una red hasta su habilidad para identificar servicios y versiones específicas de software en esos hosts, Nmap se erige como un faro en la oscuridad de la incertidumbre digital.

![]() Exploraremos su capacidad para realizar escaneos de puertos en busca de puntos de acceso vulnerables, así como su habilidad para trazar mapas de redes complejas, revelando relaciones ocultas y potenciales puntos débiles.

Exploraremos su capacidad para realizar escaneos de puertos en busca de puntos de acceso vulnerables, así como su habilidad para trazar mapas de redes complejas, revelando relaciones ocultas y potenciales puntos débiles.

![]() Además, nos adentraremos en las técnicas avanzadas que Nmap ofrece, tales como la detección de sistemas operativos remotos, la identificación de firewall y la detección de intrusiones, proporcionando a los usuarios una visión completa de la seguridad de su infraestructura digital.

Además, nos adentraremos en las técnicas avanzadas que Nmap ofrece, tales como la detección de sistemas operativos remotos, la identificación de firewall y la detección de intrusiones, proporcionando a los usuarios una visión completa de la seguridad de su infraestructura digital.

![]() En resumen, este viaje sirve como una invitación a un fascinante recorrido a través del mundo de la seguridad informática, donde Nmap se erige como un compañero indispensable en la búsqueda de la comprensión y la protección de las redes en un mundo cada vez más conectado.

En resumen, este viaje sirve como una invitación a un fascinante recorrido a través del mundo de la seguridad informática, donde Nmap se erige como un compañero indispensable en la búsqueda de la comprensión y la protección de las redes en un mundo cada vez más conectado.

Instalar Nmap

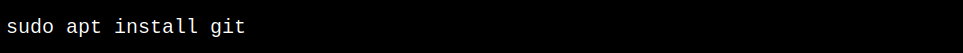

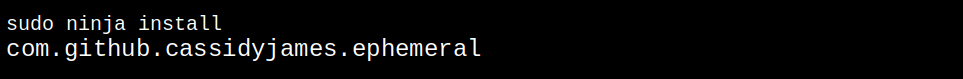

![]() Si aún no tienes instalado Nmap, puedes hacerlo fácilmente desde la terminal en Ubuntu utilizando el siguiente comando:

Si aún no tienes instalado Nmap, puedes hacerlo fácilmente desde la terminal en Ubuntu utilizando el siguiente comando:

Escaneado de una sola máquina:

![]() Una vez instalado, puedes realizar un escaneo básico de una sola máquina en tu red local utilizando su dirección IP. Por ejemplo, si la dirección IP de la máquina que deseas escanear es 192.168.1.100, puedes ejecutar el siguiente comando:

Una vez instalado, puedes realizar un escaneo básico de una sola máquina en tu red local utilizando su dirección IP. Por ejemplo, si la dirección IP de la máquina que deseas escanear es 192.168.1.100, puedes ejecutar el siguiente comando:

Escaneando un rango de direcciones IP:

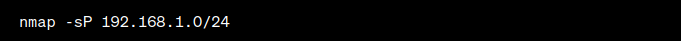

![]() Si deseas escanear un rango de direcciones IP en tu red local, puedes especificar el rango utilizando la notación CIDR. Por ejemplo, si deseas escanear todas las direcciones IP en el rango 192.168.1.0/24, puedes ejecutar el siguiente comando:

Si deseas escanear un rango de direcciones IP en tu red local, puedes especificar el rango utilizando la notación CIDR. Por ejemplo, si deseas escanear todas las direcciones IP en el rango 192.168.1.0/24, puedes ejecutar el siguiente comando:

Escaneando puertos específicos:

![]() Puedes especificar los puertos que deseas escanear utilizando la opción

Puedes especificar los puertos que deseas escanear utilizando la opción -p. Por ejemplo, si deseas escanear los puertos 80, 443 y 22 en la dirección IP 192.168.1.100, puedes ejecutar el siguiente comando:

Escaneo de servicios y versiones:

![]() Puedes utilizar la opción

Puedes utilizar la opción -sV para detectar servicios y versiones en los puertos encontrados. Por ejemplo:

Escaneo rápido:

![]() Si deseas realizar un escaneo rápido, puedes utilizar la opción

Si deseas realizar un escaneo rápido, puedes utilizar la opción -F para escanear solo los puertos más comunes:

![]() Recuerda que, dependiendo de la red y de tus permisos, es posible que necesites ejecutar Nmap con privilegios de superusuario utilizando

Recuerda que, dependiendo de la red y de tus permisos, es posible que necesites ejecutar Nmap con privilegios de superusuario utilizando sudo para obtener resultados más completos y precisos. Por ejemplo:

Detectar host activos en una red:

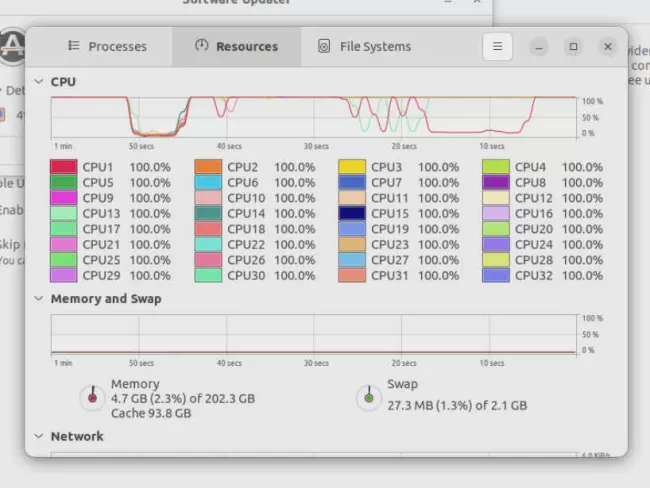

![]() Para detectar hosts activos en una red utilizando Nmap, puedes ejecutar el siguiente comando desde un terminal:

Para detectar hosts activos en una red utilizando Nmap, puedes ejecutar el siguiente comando desde un terminal:

![]() Este comando escaneará la red 192.168.1.0/24 en busca de hosts activos. La opción

Este comando escaneará la red 192.168.1.0/24 en busca de hosts activos. La opción -sn indica a Nmap que realice un «escaneo de ping» y no realice un escaneo de puertos, lo que significa que solo intentará determinar qué hosts están activos enviando paquetes de ping.

![]() Asegúrate de reemplazar

Asegúrate de reemplazar 192.168.1.0/24 con la dirección de red correspondiente a tu red local. Esto escaneará todas las direcciones IP en ese rango para determinar cuáles están activas.

![]() Recuerda ejecutar el comando con

Recuerda ejecutar el comando con sudo para asegurarte de tener los permisos necesarios para realizar el escaneo de red. Una vez que se complete el escaneo, verás una lista de direcciones IP junto con su estado (activo o inactivo).

Identificando servicios:

![]() Para identificar servicios en una red utilizando Nmap en Linux, puedes ejecutar el siguiente comando desde un terminal:

Para identificar servicios en una red utilizando Nmap en Linux, puedes ejecutar el siguiente comando desde un terminal:

![]() Este comando utilizará la opción

Este comando utilizará la opción -sV, que le dice a Nmap que realice un escaneo de versión de servicios. Escaneará todas las direcciones IP en la red especificada (en este caso, 192.168.1.0/24) y tratará de determinar qué servicios y versiones están en funcionamiento en los puertos abiertos de cada host.

![]() Al ejecutar este comando, Nmap intentará determinar los servicios y versiones en funcionamiento utilizando técnicas como la huella digital del protocolo, la comparación de banners y otras técnicas de detección de servicios.

Al ejecutar este comando, Nmap intentará determinar los servicios y versiones en funcionamiento utilizando técnicas como la huella digital del protocolo, la comparación de banners y otras técnicas de detección de servicios.

![]() Recuerda que debes ejecutar el comando con

Recuerda que debes ejecutar el comando con sudo para obtener los permisos necesarios para realizar el escaneo de red y obtener resultados más completos.

![]() Una vez que se complete el escaneo, Nmap mostrará una lista de hosts junto con los servicios y versiones que se encontraron en cada host. Esto te ayudará a identificar qué servicios están disponibles en la red y a qué versiones están ejecutando.

Una vez que se complete el escaneo, Nmap mostrará una lista de hosts junto con los servicios y versiones que se encontraron en cada host. Esto te ayudará a identificar qué servicios están disponibles en la red y a qué versiones están ejecutando.

Puntos de accesos vulnerables:

![]() Para buscar puntos de acceso vulnerables con Nmap desde la terminal en Linux, puedes utilizar una combinación de opciones que te permitirán realizar un escaneo exhaustivo en busca de posibles vulnerabilidades. Aquí te proporciono un comando que puedes utilizar como punto de partida:

Para buscar puntos de acceso vulnerables con Nmap desde la terminal en Linux, puedes utilizar una combinación de opciones que te permitirán realizar un escaneo exhaustivo en busca de posibles vulnerabilidades. Aquí te proporciono un comando que puedes utilizar como punto de partida:

![]() Este comando utilizará la opción

Este comando utilizará la opción --script vuln, que indica a Nmap que ejecute scripts específicos para buscar vulnerabilidades conocidas en los servicios y sistemas encontrados durante el escaneo. Escaneará todas las direcciones IP en la red especificada (192.168.1.0/24), buscando posibles vulnerabilidades en los puntos de acceso.

![]() Recuerda ejecutar el comando con

Recuerda ejecutar el comando con sudo para obtener los permisos necesarios para realizar el escaneo de red y obtener resultados más completos.

![]() Es importante tener en cuenta que este escaneo puede llevar tiempo y puede generar mucho tráfico en la red, por lo que es posible que desees limitar su alcance a un rango más específico de direcciones IP si es necesario. Además, ten en cuenta que el escaneo de vulnerabilidades debe realizarse con permiso y autorización, ya que puede ser considerado intrusivo y estar sujeto a restricciones legales o políticas de seguridad.

Es importante tener en cuenta que este escaneo puede llevar tiempo y puede generar mucho tráfico en la red, por lo que es posible que desees limitar su alcance a un rango más específico de direcciones IP si es necesario. Además, ten en cuenta que el escaneo de vulnerabilidades debe realizarse con permiso y autorización, ya que puede ser considerado intrusivo y estar sujeto a restricciones legales o políticas de seguridad.

Mapas de redes complejas:

![]() Para trazar mapas de redes complejas con Nmap desde la terminal en Linux, puedes utilizar la opción

Para trazar mapas de redes complejas con Nmap desde la terminal en Linux, puedes utilizar la opción -sT para realizar un escaneo TCP básico y la opción -oA para generar los resultados en varios formatos, incluyendo un archivo de salida en formato XML que luego puede ser utilizado para visualizar el mapa de red. Aquí tienes un ejemplo de cómo hacerlo:

![]() Este comando realizará un escaneo TCP en la red especificada (

Este comando realizará un escaneo TCP en la red especificada (192.168.1.0/24) y guardará los resultados en tres archivos diferentes:

![]() mapa_red.nmap: Un archivo de texto con los resultados del escaneo en formato estándar de Nmap.

mapa_red.nmap: Un archivo de texto con los resultados del escaneo en formato estándar de Nmap.

![]() mapa_red.gnmap: Un archivo de texto similar al anterior, pero en formato greppable.

mapa_red.gnmap: Un archivo de texto similar al anterior, pero en formato greppable.

![]() mapa_red.xml: Un archivo XML que contiene los detalles del escaneo, que puede ser utilizado para visualizar el mapa de red con herramientas como Nmap Visualizer (Nmap-viz) u otras herramientas de visualización de redes.

mapa_red.xml: Un archivo XML que contiene los detalles del escaneo, que puede ser utilizado para visualizar el mapa de red con herramientas como Nmap Visualizer (Nmap-viz) u otras herramientas de visualización de redes.

![]() Una vez que hayas ejecutado el comando y generado el archivo XML, puedes utilizar herramientas de visualización de redes compatibles con archivos XML de Nmap para trazar el mapa de red. Por ejemplo, puedes usar Nmap Visualizer (Nmap-viz) ejecutando el siguiente comando:

Una vez que hayas ejecutado el comando y generado el archivo XML, puedes utilizar herramientas de visualización de redes compatibles con archivos XML de Nmap para trazar el mapa de red. Por ejemplo, puedes usar Nmap Visualizer (Nmap-viz) ejecutando el siguiente comando:

![]() Esto generará un archivo HTML (

Esto generará un archivo HTML (mapa_red.html) que contiene una visualización del mapa de red basada en los resultados del escaneo. Luego puedes abrir este archivo HTML en tu navegador web para ver el mapa de red generado.

![]() Recuerda ejecutar todos los comandos con

Recuerda ejecutar todos los comandos con sudo para obtener los permisos necesarios para realizar el escaneo de red y generar los archivos de salida. Además, ten en cuenta que la visualización de mapas de red complejos puede requerir herramientas adicionales y puede ser un proceso intensivo en recursos, especialmente para redes grandes y complejas.

Detectando sistemas operativos remotos:

![]() Para realizar la detección de sistemas operativos remotos con Nmap en Linux, puedes utilizar la opción

Para realizar la detección de sistemas operativos remotos con Nmap en Linux, puedes utilizar la opción -O. Esta opción le indica a Nmap que realice un intento de detección del sistema operativo (OS fingerprinting) basado en las respuestas a ciertos paquetes de red. Aquí tienes un ejemplo de cómo hacerlo:

![]() Este comando realizará un escaneo de detección de sistemas operativos en la red especificada (

Este comando realizará un escaneo de detección de sistemas operativos en la red especificada (192.168.1.0/24). Nmap enviará una serie de paquetes de red y analizará las respuestas para intentar determinar qué sistemas operativos están siendo ejecutados en los hosts de la red.

![]() Es importante tener en cuenta que la detección de sistemas operativos remotos puede no ser siempre precisa, ya que puede verse afectada por diversos factores, como firewalls, sistemas de detección de intrusos (IDS), y configuraciones específicas de los sistemas operativos. Sin embargo, puede proporcionar una idea general del sistema operativo que se ejecuta en los hosts de la red.

Es importante tener en cuenta que la detección de sistemas operativos remotos puede no ser siempre precisa, ya que puede verse afectada por diversos factores, como firewalls, sistemas de detección de intrusos (IDS), y configuraciones específicas de los sistemas operativos. Sin embargo, puede proporcionar una idea general del sistema operativo que se ejecuta en los hosts de la red.

![]() Recuerda ejecutar el comando con

Recuerda ejecutar el comando con sudo para obtener los permisos necesarios para realizar el escaneo de red y obtener resultados más completos. Además, ten en cuenta que este escaneo puede llevar tiempo y puede generar mucho tráfico en la red, por lo que es posible que desees limitar su alcance a un rango más específico de direcciones IP si es necesario.

Identificando Firewall:

![]() Identificar si un host está protegido por un firewall utilizando Nmap en Linux puede ser un desafío, ya que los firewalls pueden estar configurados para filtrar o bloquear las respuestas a los escaneos de red. Sin embargo, hay algunas técnicas que puedes utilizar para detectar la presencia de un firewall. Aquí tienes algunas opciones:

Identificar si un host está protegido por un firewall utilizando Nmap en Linux puede ser un desafío, ya que los firewalls pueden estar configurados para filtrar o bloquear las respuestas a los escaneos de red. Sin embargo, hay algunas técnicas que puedes utilizar para detectar la presencia de un firewall. Aquí tienes algunas opciones:

![]() Escaneo de puertos: Un indicador común de que un firewall está en uso es que solo se pueden detectar ciertos puertos abiertos en el host objetivo. Por ejemplo, si solo se pueden detectar puertos comúnmente abiertos como 80 (HTTP) o 443 (HTTPS), pero no otros puertos, puede ser indicativo de que un firewall está bloqueando el acceso a esos puertos.

Escaneo de puertos: Un indicador común de que un firewall está en uso es que solo se pueden detectar ciertos puertos abiertos en el host objetivo. Por ejemplo, si solo se pueden detectar puertos comúnmente abiertos como 80 (HTTP) o 443 (HTTPS), pero no otros puertos, puede ser indicativo de que un firewall está bloqueando el acceso a esos puertos.

![]() Este comando intentará escanear todos los puertos (del 1 al 65535) en el host especificado.

Este comando intentará escanear todos los puertos (del 1 al 65535) en el host especificado.

![]() Análisis de respuesta TTL: Los firewalls pueden modificar el TTL (Time to Live) de los paquetes de red que pasan a través de ellos. Al comparar el TTL de los paquetes recibidos con el TTL esperado, es posible inferir si los paquetes han pasado por un firewall.

Análisis de respuesta TTL: Los firewalls pueden modificar el TTL (Time to Live) de los paquetes de red que pasan a través de ellos. Al comparar el TTL de los paquetes recibidos con el TTL esperado, es posible inferir si los paquetes han pasado por un firewall.

![]() Este comando establece un TTL bajo para los paquetes enviados por Nmap. Si los paquetes recibidos tienen un TTL más alto que el valor especificado, es posible que hayan pasado a través de un firewall.

Este comando establece un TTL bajo para los paquetes enviados por Nmap. Si los paquetes recibidos tienen un TTL más alto que el valor especificado, es posible que hayan pasado a través de un firewall.

![]() Reconocimiento de patrones de filtrado: Al analizar los resultados del escaneo, es posible identificar patrones que sugieran la presencia de un firewall. Por ejemplo, si se observa un comportamiento inconsistente en las respuestas a los escaneos (como tiempos de respuesta irregulares o la presencia de respuestas específicas a paquetes de sondeo), esto podría ser indicativo de la presencia de un firewall.

Reconocimiento de patrones de filtrado: Al analizar los resultados del escaneo, es posible identificar patrones que sugieran la presencia de un firewall. Por ejemplo, si se observa un comportamiento inconsistente en las respuestas a los escaneos (como tiempos de respuesta irregulares o la presencia de respuestas específicas a paquetes de sondeo), esto podría ser indicativo de la presencia de un firewall.

![]() Estas son algunas de las funciones que podemos usar con nmap, solo te queda ir explorando sus capacidades.

Estas son algunas de las funciones que podemos usar con nmap, solo te queda ir explorando sus capacidades.

![]()

Debe estar conectado para enviar un comentario.